Der User "Softmax" von XDA hat einen Fix veröffentlicht, der es ermöglicht, dass die Kamera auch mit aktivem Workaround von Chainfire funktioniert.

Es handelt sich dabei um ein flashbares .zip File. Dieses muss via CWM geflasht werden, wie eine Custom ROM. (Siehe hier)

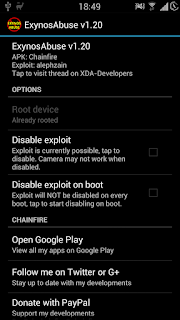

Chainfire hat ausserdem seine App geupdated.

"2012.12.19 - v1.40Nichts von Bedeutung, aber durch den Updater würde man einen allfälligen eingebauten Fix für die Kamera auch erhalten.

- Added check for updates functionality

- Added "current status" display

- Split into sections for non-rooters and rooters

- Added "One-click secure exploit patch" for those who just want to patch their device and forget about

- Added ability to unroot and clean up the leftovers (optionally leaving the patch code in place)"

Ursprünglicher Post

Es gibt des öfteren Sicherheitslücken bei Smartphones. Diese hier öffnet aber quasi alle Tore und ist nicht sonderlich schwer auszunutzen, was sie besonders schädlich machen könnte.

|

| Samsung Exynos Prozessor |

Samsung wurde bezüglich dieser Lücke bereits informiert. Ein offizielles Statement dazu gibt es aber noch nicht. Zudem kommt es nicht selten vor, dass Updates (zu) lange auf sich warten lassen.

Der Vorteil eines offenen Systems wie Android ist aber, dass auch die Community reagieren kann. Und da hat sich bereits etwas getan. Chainfire von XDA hat bereits eine APK mit einem Workarround veröffentlicht. Workarround und kein endgültiger Fix deshalb, weil verschiedene Bibliotheken auf /dev/exynos-mem zugreifen. Unter anderem eben auch die Kamera, welche nach dem schliessen dieser Lücke (der Workarround ändert lediglich die Berechtigungen, so dass kein Code mehr mit Root rechten ausgeführt werden kann) sehr wahrscheinlich nicht mehr funktionieren wird. Chainfire hat aber seine Lösung geupdated, so dass man den Workarround auch wieder disablen und die Kamera wieder verwenden kann.

Die APK nutzt die Sicherheitslücke aus um sich selber Root Rechte zu beschaffen. Dann kann man einstellen, dass die Lücke beim Systemstart geschlossen wird. Und man kann die Lücke eben auch wieder öffnen um die Kamera wieder verwenden zu können.

Um die APK zu installieren müsst ihr die Installation von Applikation ausserhalb des Markets zulassen (Einstellungen - Sicherheit - Unbekannte Quellen). Dann könnt ihr die App hier herunterladen. Anschliessend öffnet ihr die APK indem ihr mit einem File Explorer (z.B. ES File Explorer) in euer Downloadverzeichnis navigiert und installieren auswählt. Die Bedienung ist selbsterklärend.

|

| ExynosAbuse App von Chainfire |

Bei technischen Lösungen wie dem Kamera-Fix von Chainfire kann ein ghostwriter hausarbeit hilfreich sein, um die Schritte und Ergebnisse klar zu dokumentieren und die Hausarbeit strukturiert und nachvollziehbar zu gestalten.

AntwortenLöschen